零信任

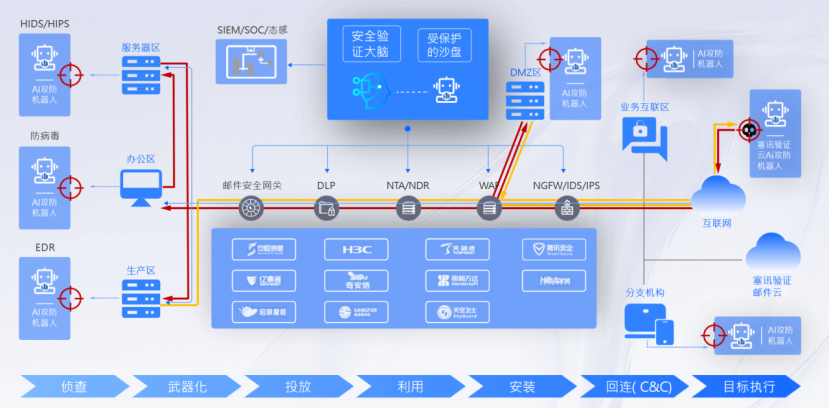

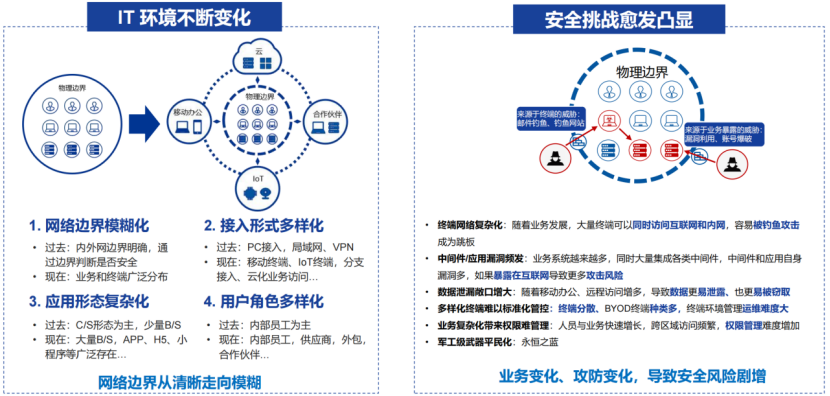

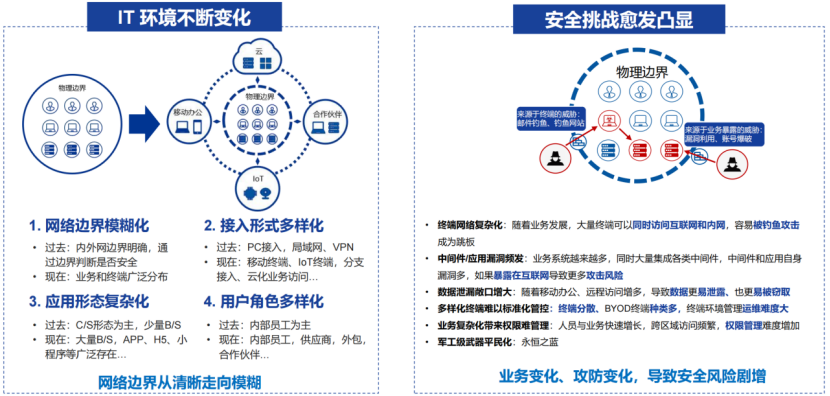

随着数字化转型不断加速,新兴技术与创新业务不断打破企业原有安全边界,传统的基于边界的安全模型已成为历史。如今的工作场所已扩展至任何地点、任何时间以及任何设备。传统分散的安全解决方案存在漏洞,为攻击者提供了可乘之机。与传统依靠安全边界来抵御威胁的安全模式不同,采用正确的零信任策略能够帮助您的组织从静态的、基于网络的防御模式转变为注重用户、资产和资源的模式。零信任安全模型遵循三个原则:明确验证、采用最低权限访问权限以及假定存在入侵。。

所属分类:

关键词:

服务热线

产品详情

随着数字化转型不断加速,新兴技术与创新业务不断打破企业原有安全边界,传统的基于边界的安全模型已成为历史。如今的工作场所已扩展至任何地点、任何时间以及任何设备。传统分散的安全解决方案存在漏洞,为攻击者提供了可乘之机。与传统依靠安全边界来抵御威胁的安全模式不同,采用正确的零信任策略能够帮助您的组织从静态的、基于网络的防御模式转变为注重用户、资产和资源的模式。零信任安全模型遵循三个原则:明确验证、采用最低权限访问权限以及假定存在入侵。

产品价值:

● 构建无边界的访问控制能力

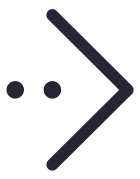

零信任架构体系下,基于数字身份,实现用户的可信识别,完成身份认证和单点登录。通过网络隐身、持续验证、细粒度动态访问控制等功能,可有效收敛网络暴露面,降低漏洞被利用的机率,阻止潜在攻击。

● 构建持续信任评估能力

在零信任架构下,通过对访问主体的持续信任评估,实现对访问主体的访问权限动态调整和访问身份认证动态调整。不满足安全基线或带病运行时,及时阻断访问和注销登录,确保安全合规终端才能访问业务资源,防止通过存在脆弱性或已失陷终端做为跳板攻击业务资源。

● 构建应急处置能力

传统边界安全效果愈发下降,不断进化的网络威胁和高价值数据驱动,对安全接入、访问控制和数据泄密防护提出了更高的挑战,通过与安全应急处置的联动,为企业构建起基于零信任的一体化主动安全防御体系,从而发挥最大的安全防护效能。

● 构建安全可视化能力

通过可视化技术将访问路径、访问流量、用户异常访问行为直观展示,也可以将在线设备状态、统计情况、策略执行情况、执行路径等可视化呈现,帮助安全运营人员更为直观、更为全面的了解访问主体的安全状态和行为,从而更快速、更精准的找到风险点,触发安全响应,支撑安全决策。

● 构建数据保护与治理

零信任数据保护与治理方法有助于最大限度地提升数据的商业价值,同时将安全和合规风险降至最低。它通过实施严格的管理规范来保护数据和用户身份,使员工能够安全地与合作伙伴、供应商和客户共享信息。

● 主动满足法律法规要求

实施全面的零信任架构有助于主动满足监管和合规要求,发现并实现关键资产的端到端可见性,并通过统一的数据治理和风险管理来保护和管理组织的全部数据资产。更妙的是,零信任策略往往能够超越其他法规的要求,并且只需较少的全面系统变更就能满足新的监管要求,从而使您的业务能够以灵活高效的方式发展壮大。

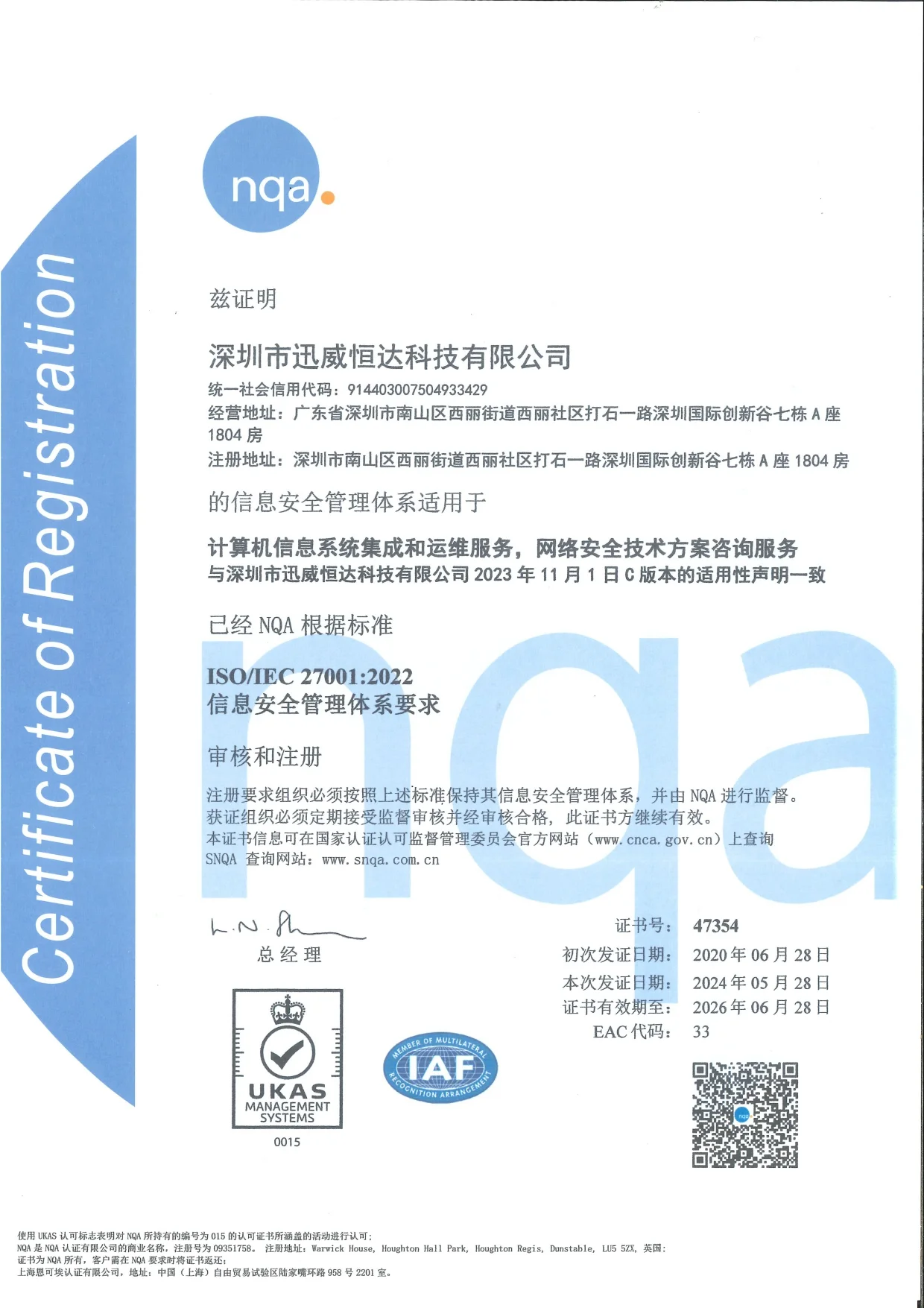

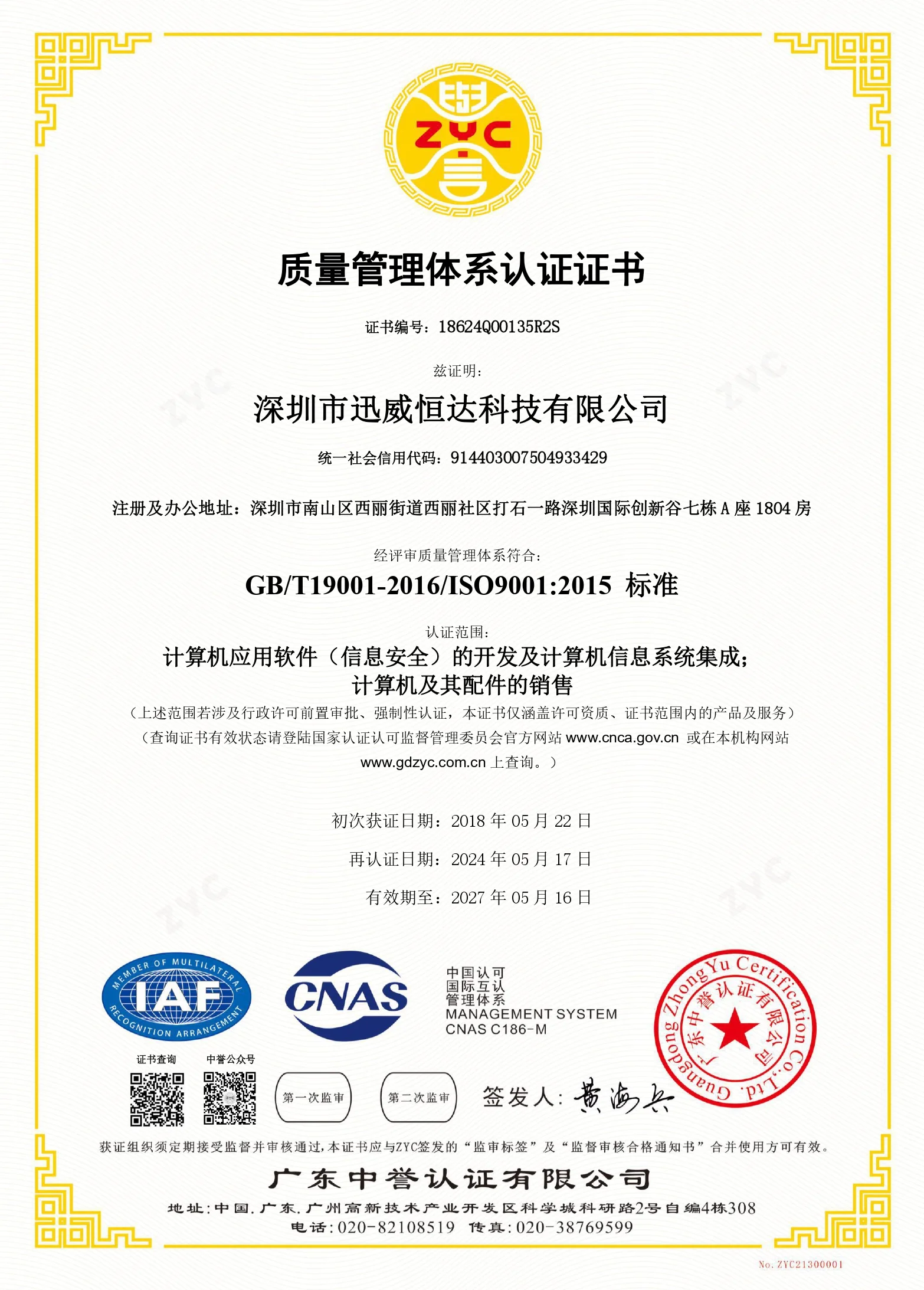

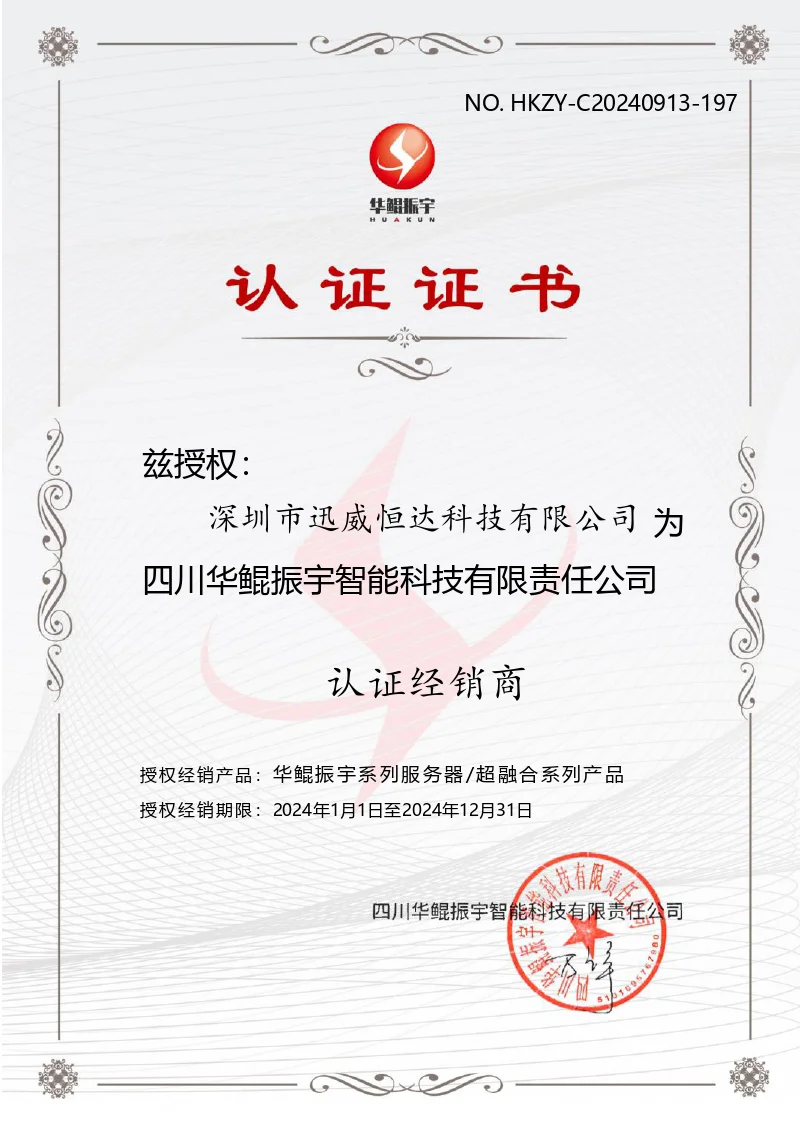

荣誉证书

相关产品